Le braquage a été arrêté avant que les criminels ne puissent faire des dommages importants

Que vient-il de se passer? Une tentative de casse de banque récemment découverte illustre la sophistication et l’audace croissantes des opérations cybercriminales ciblant les institutions financières. L’incident impliquait une combinaison d’intrusion physique, de logiciels malveillants avancés et de mesures anti-dorensiques pour permettre les retraits de GAM frauduleux du réseau d’une banque ciblée.

Dans un exemple frappant de la façon dont la combinaison de compromis physiques, de manipulation du réseau et de subterfuge technique remodèle le paysage des menaces pour les banques et autres fournisseurs d’infrastructures critiques. Cet incident met également en évidence l’importance des protocoles de sécurité complets qui abordent les vecteurs d’attaque numériques et physiques.

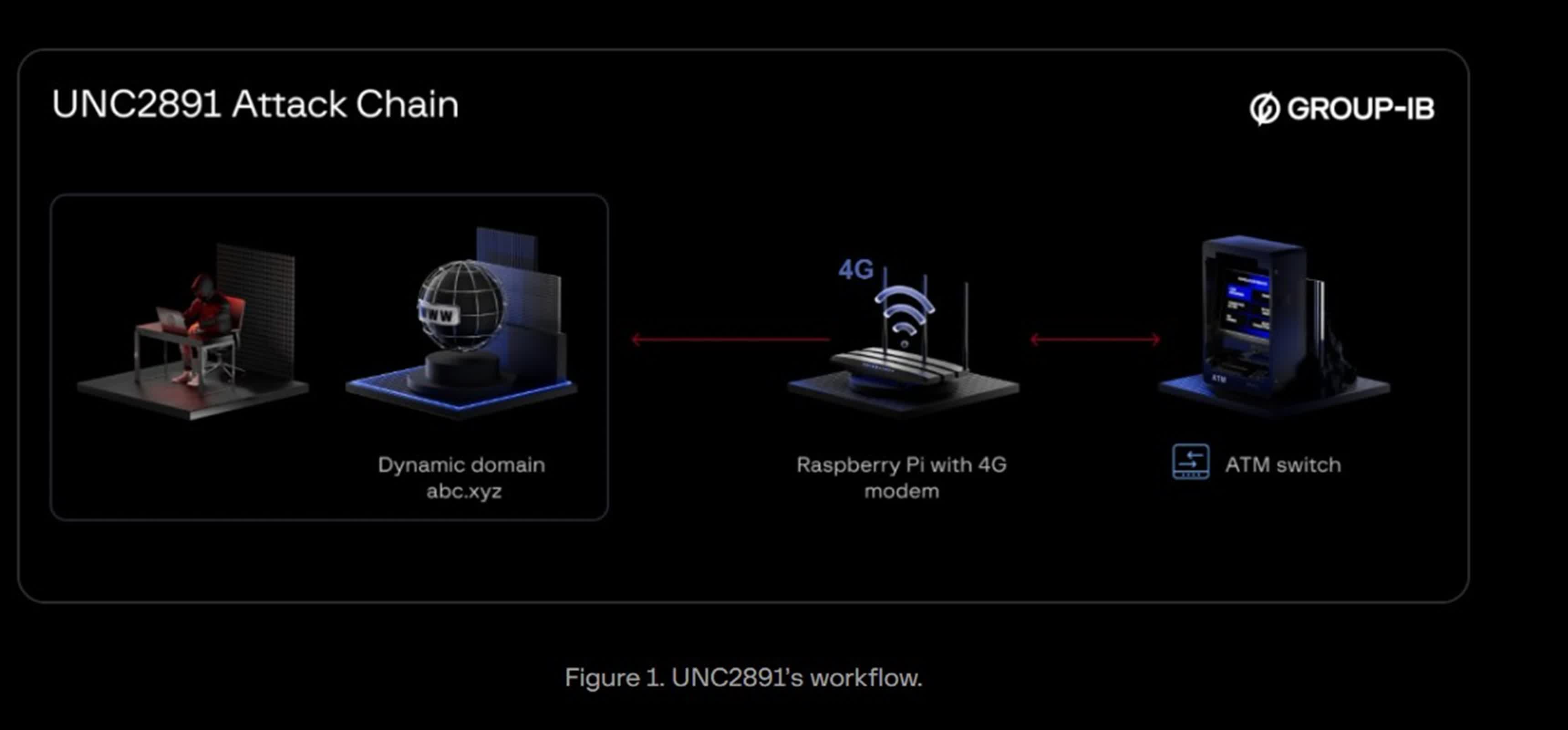

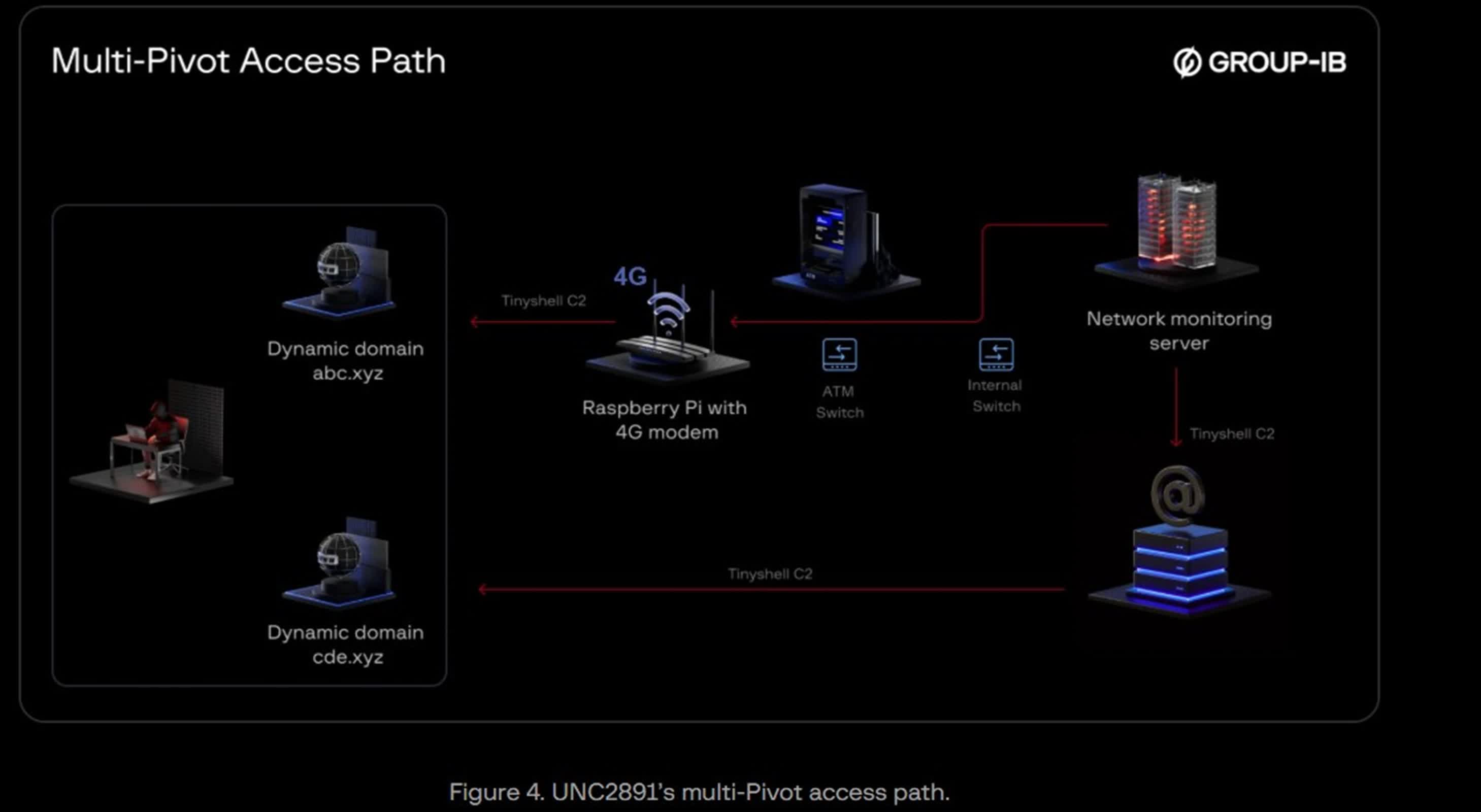

L’enquête a commencé lorsque le groupe-IB a observé une activité inhabituelle sur le serveur de surveillance interne d’une banque. Une analyse plus approfondie a conduit à la découverte d’un Raspberry Pi physiquement connecté au commutateur du réseau ATM de la banque.

Équipé d’un modem cellulaire 4G, cet appareil a fourni un pont entre les systèmes internes de la banque et les attaquants externes, contournant les défenses du périmètre du réseau conventionnel. Cette configuration a offert un accès à distance persistant via des données mobiles, même si les pare-feu de la banque étaient actifs et strictement configurés.

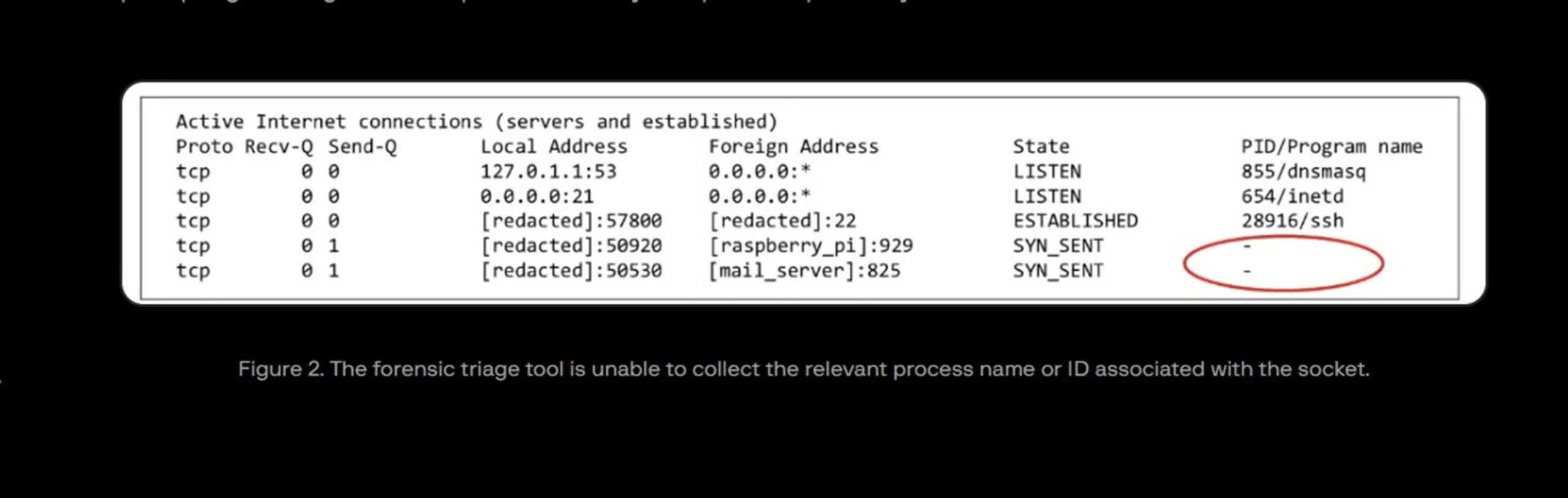

Les attaquants, qui ont été identifiés comme UNC2891, qui est également connu sous le nom de Basin, a initialement acquis un accès physique à la banque – peut-être par leurs propres moyens ou avec l’aide d’un initié – pour installer le Raspberry Pi furtivement dans l’infrastructure ATM. Une fois en place, l’appareil a servi de conduit, le serveur de surveillance interne tentant à plusieurs reprises la transmission de données au Raspberry Pi sur le réseau local toutes les dix minutes. Les outils médico-légaux déployés par les enquêteurs ont finalement retracé ces communications directement avec le dispositif voyou.

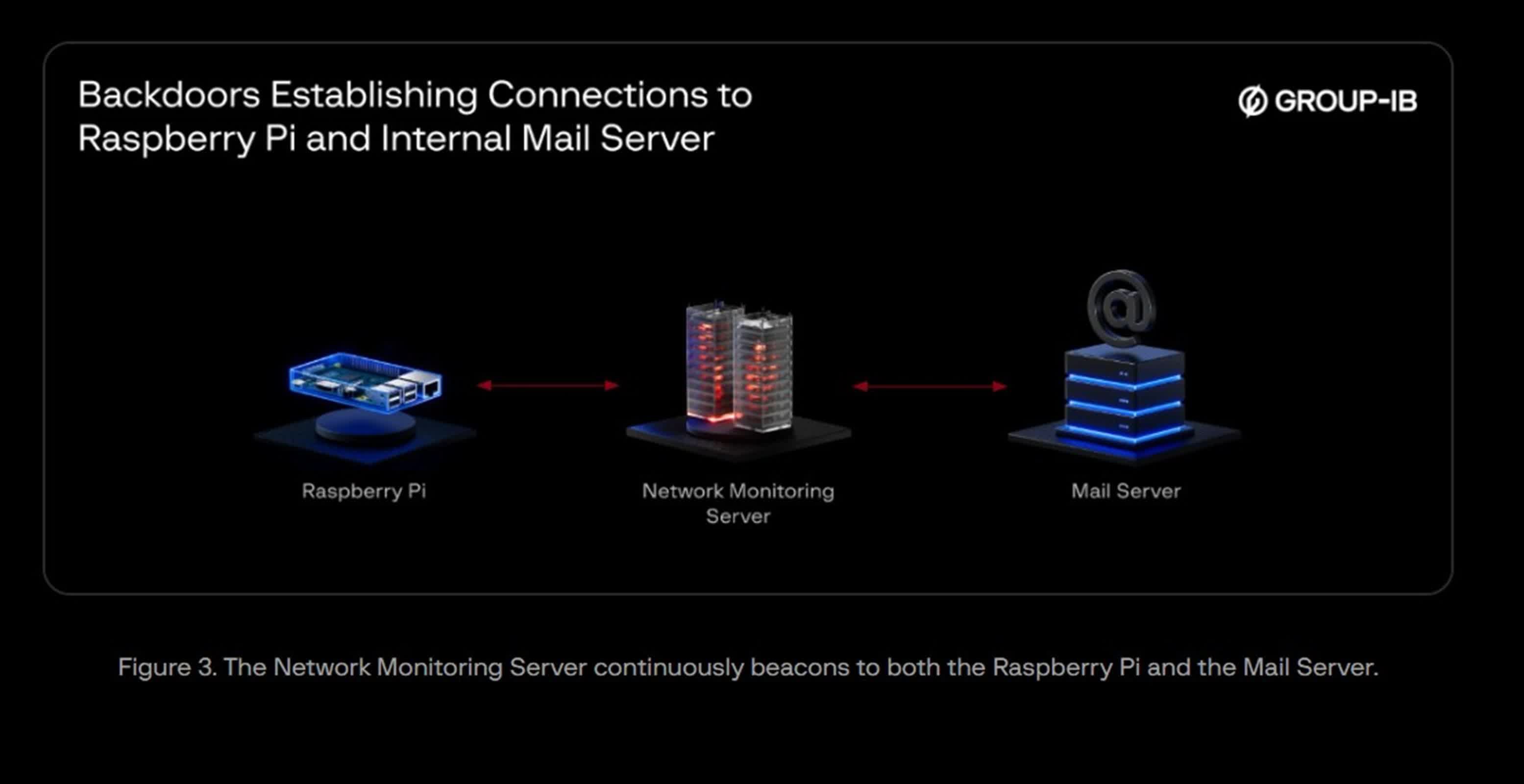

Les attaquants ont pu se déplacer latéralement en pénétrant dans d’autres systèmes essentiels, comme un serveur de messagerie qui était toujours connecté à Internet. Le Raspberry Pi et le serveur de messagerie, communiquant via le serveur de surveillance, ont élargi le pied et la résilience des attaquants, ce qui leur permet de coordonner les actions sur le réseau même si la banque a répondu à l’attaque.

Une caractéristique distinctive de l’attaque a été l’utilisation de bornes de borlles personnalisées déguisées en « LightDM » – un nom emprunté à un processus légitime du gestionnaire d’affichage Linux. Ces binaires malveillants ont été délibérément placés dans des répertoires inhabituels et exécutés avec des paramètres de ligne de commande apparemment authentiques pour échapper à la détection. Cette technique anti-forensique a miné la surveillance qui reposait sur la vérification des métadonnées du système.

Le but ultime de l’opération était de manipuler l’autorisation ATM et d’exécuter des retraits de trésorerie frauduleux. Pour cela, le groupe a tenté d’installer un rootkit personnalisé connu sous le nom de CAKETAP – un composant de logiciel malveillant précédemment analysé par les chercheurs de menace enquêtant sur UNC2891.

CAKETAP est conçu pour Oracle Solaris Systems et est conçu pour affronter les réponses du module de sécurité matérielle de paiement. Plus précisément, il intercepte les demandes de vérification des PIN et, pour les transactions illicites, remplace les données d’authentification légitimes, effectuant efficacement une attaque de relecture pour contourner les chèques de sécurité et approuver les retraits ATM frauduleux.

Aussi ingénieux soit-il, le braquage a été contrecarré avant la fin de la phase la plus dommageable. Les enquêteurs du groupe-IB et collaborateurs ont pu neutraliser l’intrusion et empêcher le déploiement du Caketap Rootkit avant que des pertes financières importantes ne se produisent.

Pour éviter les attaques similaires, Group-IB conseille aux banques de surveiller de près les appels système de montage et de démontage, alertant tout montage de / proc / (PID) à TMPFS ou systèmes de fichiers externes, et bloquant ou signalant des fichiers exécutables lancés à partir de répertoires temporaires comme / tmp ou / snapd. Ils soulignent également l’importance de sécuriser physiquement les ports de commutation réseau et l’équipement connecté à l’ATM, et de demander aux répondeurs incidents de collecter des images de mémoire ainsi que des données de disque pour améliorer la détection et la réponse à des attaques sophistiquées.