Près de la moitié des cartes mères affectées ne sont plus soutenues

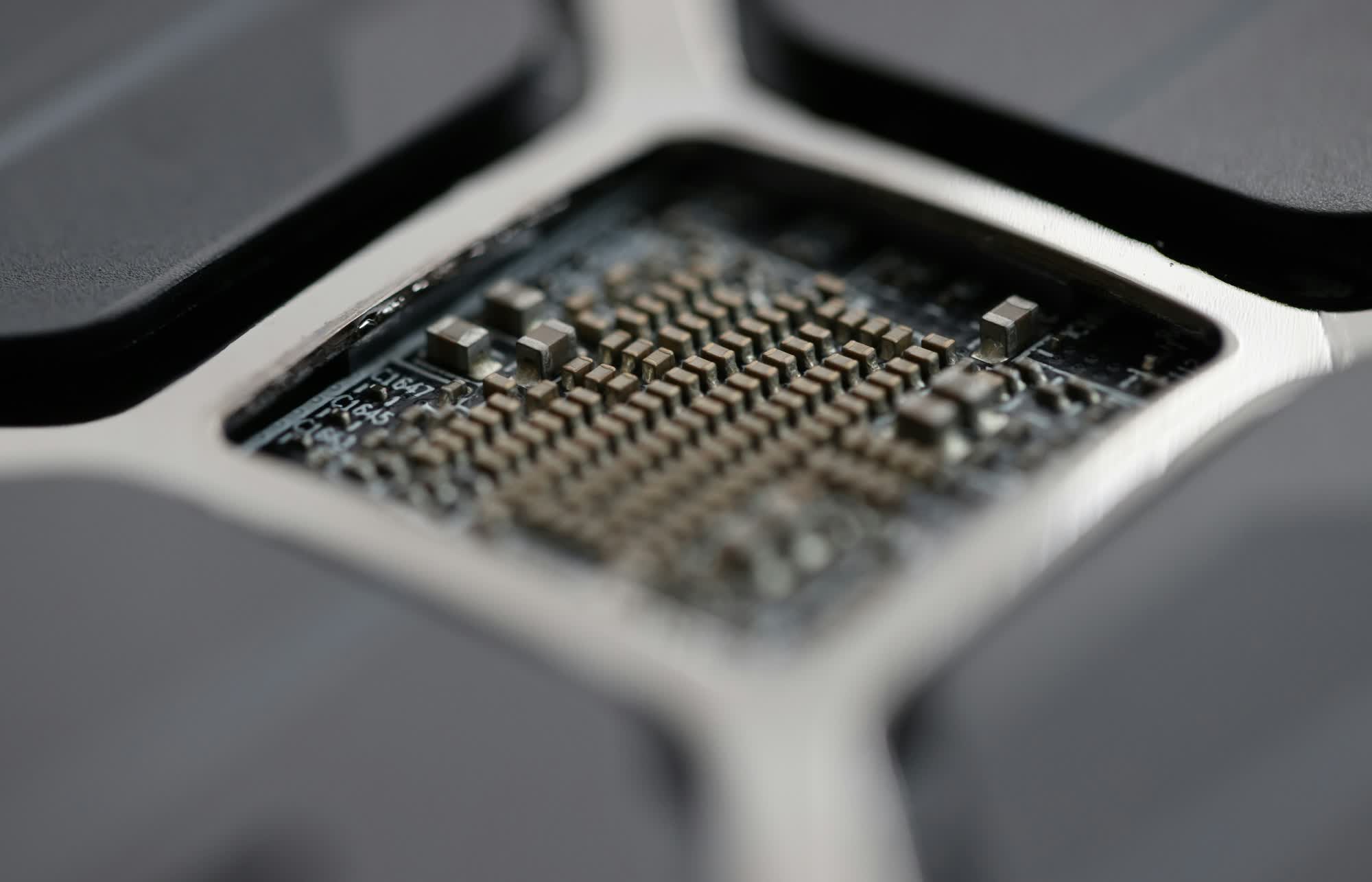

En un mot: Un avertissement de sécurité majeur a été émis pour les propriétaires de cartes mères de Gigabyte construites pour les processeurs Intel Desktop des 8e au 11e générations. Les chercheurs ont découvert quatre vulnérabilités critiques dans le micrologiciel UEFI, le logiciel de bas niveau qui initialise le matériel pendant le processus de démarrage.

Les vulnérabilités, découvertes par des chercheurs de l’Université Binarly et Carnegie Mellon, affectent le firmware interne de plus de 240 modèles de carte mère de gigaoctets publiés entre 2017 et 2021. Ces faiblesses pourraient permettre aux attaquants de contourner les mécanismes de sécurité critiques tels que la chaussure sécurisée, avant que Windows ou tout autre système d’exploitation ne commence même à la charge.

Les défauts résident en mode de gestion du système, l’environnement d’exécution le plus privilégié du processeur, qui est responsable de la gestion des tâches essentielles de bas niveau sous le système d’exploitation. SMM s’appuie sur une région de mémoire protégée qui est destinée à être inaccessible au code non autorisé. Cependant, en raison des défauts de mise en œuvre du micrologiciel de Gigabyte, les attaquants qui gagnent des privilèges élevés – que ce soit par l’accès local ou un exploit à distance – pourrait compromettre la SMM et finalement prendre le contrôle total du système.

Une fois qu’un attaquant a obtenu un accès administratif, il peut installer des logiciels malveillants persistants capables de survivre même après la réinstallation du système d’exploitation. Ce niveau d’accès leur permet également de désactiver les fonctionnalités de sécurité critiques, telles que Secure Boot et Intel Boot Guard. Ce faisant, les attaquants ouvrent la porte à des menaces avancées comme les bootkits et les rootkits du micrologiciel, qui peuvent maintenir un contrôle furtif à long terme sur un appareil tout en échappant à la plupart des outils de sécurité conventionnels.

American MegaDends, le vendeur du firmware derrière une grande partie du code UEFI de Gigabyte, a précédemment donné des correctifs pour ces vulnérabilités grâce à des canaux confidentiels. Cependant, les mêmes défauts ont réapparu dans le firmware des gigaoctets expédié avec des produits de vente au détail. Dans de nombreux cas, les correctifs d’AMI n’étaient pas correctement intégrés par les gigaoctets avant que le matériel affecté n’atteigne les consommateurs. En conséquence, de nombreux systèmes plus anciens restent exposés même après la divulgation publique de ces problèmes de sécurité.

En réponse, Gigabyte a publié une liste de produits affectés et a commencé à publier des mises à jour du BIOS, les correctifs commençant à se déployer en juin. Cependant, il y a une complication importante: près de la moitié des cartes mères vulnérables ont atteint le statut de fin de vie, ce qui signifie qu’ils ne reçoivent plus de mises à jour ou de soutien réguliers. Pour ces appareils, les gigaoctets recommandent simplement de contacter un ingénieur d’application sur le terrain – une ressource généralement accessible uniquement aux clients d’entreprise, pas aux consommateurs moyens. Cela laisse de nombreux utilisateurs à domicile et petites entreprises sans solution pratique, en plus de remplacer complètement leur matériel.

Gigabyte a souligné que les nouvelles plates-formes de carte mère ne sont pas affectées par ces vulnérabilités spécifiques, car elles incluent des protections améliorées au niveau du micrologiciel. Pour les utilisateurs avec des systèmes plus anciens, la société conseille de visiter son site Web d’assistance pour vérifier les mises à jour du micrologiciel disponibles. Ceux qui ont des conseils non pris en charge peuvent finalement être confrontés à une décision difficile: recherchez un soutien technique coûteux ou investir dans un PC plus récent et plus sécurisé.