On pense que les opérateurs russes sont derrière le réseau fantôme Stargazers

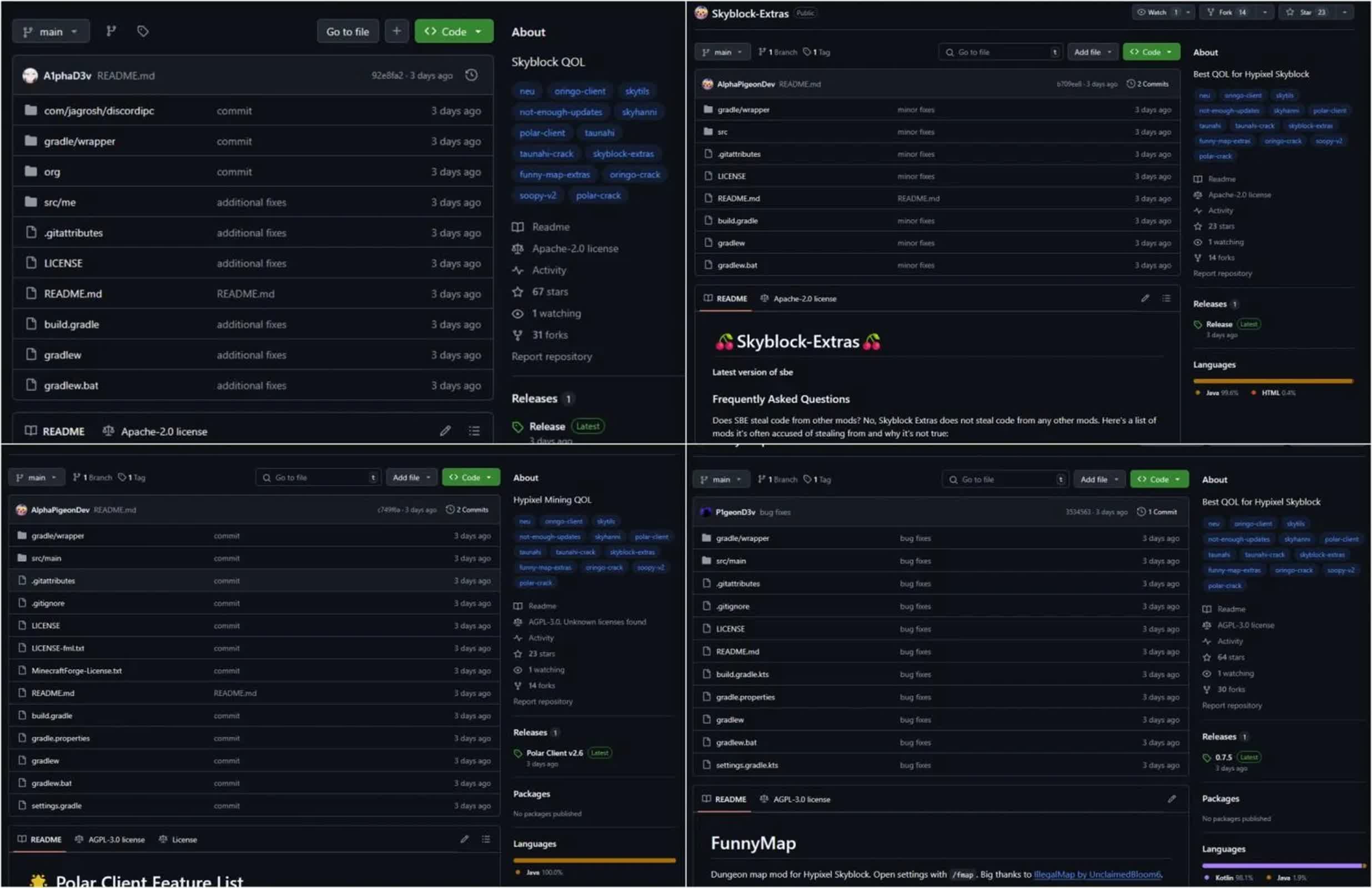

Que vient-il de se passer? Des centaines de référentiels de GitHub offrant des mods Minecraft sont devenus le dernier champ de bataille d’une campagne de logiciels malveillants sophistiquée, ciblant la vaste et créative de communauté de joueurs du jeu. Au cœur de cette opération se trouve le Stargazers Ghost Network, une infrastructure cybercriminale élaborée découverte par Check Point Research.

Contrairement aux campagnes typiques de logiciels malveillants, Stargazers Ghost Network est une opération de distribution en tant que service qui exploite des milliers de faux comptes GitHub pour répandre un logiciel malveillant déguisé en mods légitimes et en outils de triche. Cette opération utilise la plate-forme de confiance de GitHub pour distribuer des archives Java malveillantes, éluant la détection tout en compromettant plus de 1 500 appareils depuis mars 2025.

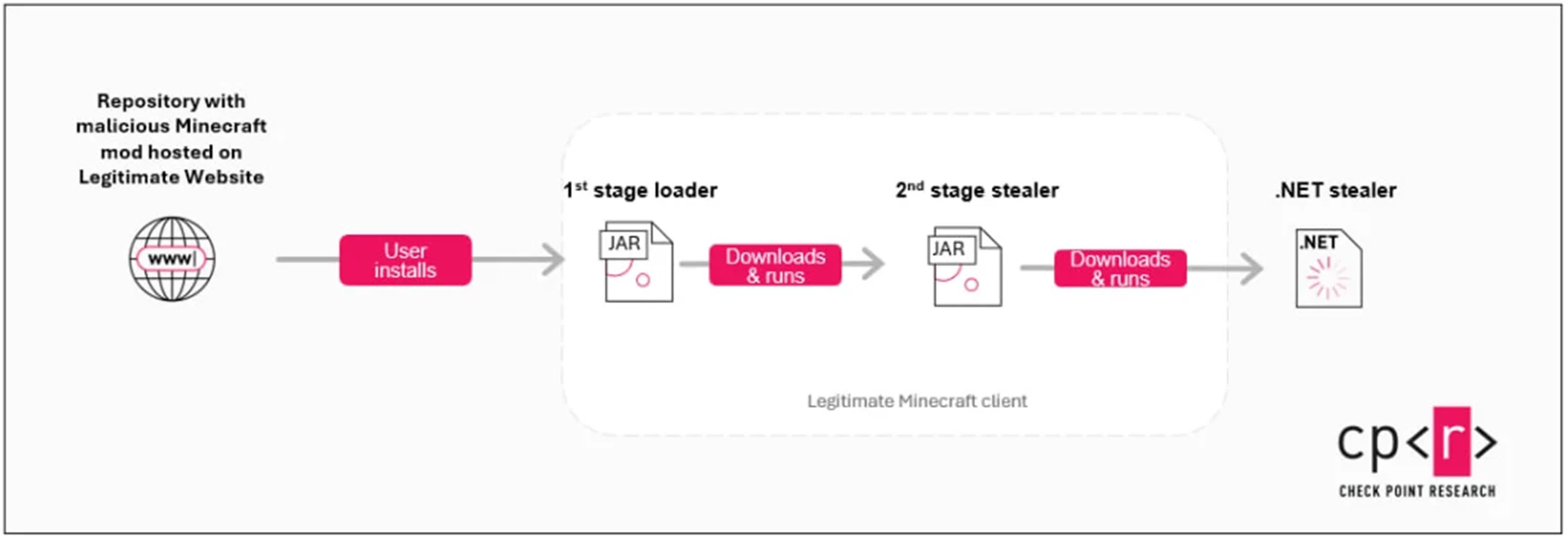

L’attaque commence lorsque les joueurs installent des mods contrefaits, souvent à la recherche d’avantages de gameplay. Ces fichiers JAR – conçus comme des mods Minecraft Forge – ne s’active que lorsque le jeu se lance, déploiement immédiatement des défenses anti-analyse. Le chargeur vérifie les machines virtuelles, les outils de sécurité comme Wireshark et les moniteurs de réseau, se terminant s’il est détecté pour contourner les bacs de sable automatisés.

En passant ces chèques, il récupère une URL de col de base de base64 qui pointe vers un voleur Java de deuxième étape hébergé sur des adresses IP contrôlées par l’attaquant. Cette charge utile intermédiaire cible spécifiquement les jetons d’authentification des lanceurs officiels et tiers de Minecraft, tout en récoltant simultanément les données de session de discorde et de télégramme. Les informations d’identification volées sont transmises via des demandes de post HTTP aux serveurs de commandement et de contrôle.

L’infection dégénère à mesure que ce voleur télécharge et exécute « 44 calibre » – une charge utile finale basée sur .NET. Identifié dans ses métadonnées de l’assemblage et mettant en vedette des messages en copyright en langue russe comme « F * CKTHESYSTEM COPYRIGHT © 2021, » Ce voleur avancé cible les informations d’identification du navigateur, les portefeuilles de crypto-monnaie, les configurations VPN et les fichiers stockés dans les dossiers de bureau et de documents. Il capture des captures d’écran, des contenus du presse-papiers et des métadonnées système avant de tout exfiltrant via Discord WebHooks.

Les preuves pointent vers les opérateurs russophones derrière le Stargazers Ghost Network, avec UTC + 3 horodatage sur les commits malveillants, les commentaires russes intégrés dans le code et les noms de packages qui font référence au lac Baikal en Sibérie soutenant tous cette conclusion.

Les fausses « étoiles » à partir d’environ 70 comptes rendent les mods malveillants légitimes, tandis que les compteurs de coups de pastebin suggèrent au moins 1 500 infections réussies. Financialement motivé, le groupe aurait gagné jusqu’à 8 000 $ par mois, avec des bénéfices totaux atteignant 100 000 $.

La base de joueurs de Minecraft – plus de 200 millions d’utilisateurs mensuels, avec la majorité de moins de 21 ans ou au début de la vingtaine – en fait une cible de grande valeur. Les jeunes joueurs à la recherche d’améliorations non officielles négligent souvent les risques de sécurité, tandis que la fondation Java du malware lui permet d’échapper aux analyses traditionnelles antivirus.

À mesure que de nouveaux référentiels émergent quotidiennement, les experts exhortent les joueurs à trouver des mods exclusivement à partir de plates-formes vérifiées comme Cursorge. Check Point Research continue de surveiller le Stargazers Ghost Network, avec des enquêtes en cours révélant de nouveaux vecteurs d’infection.