CISA a identifié l’exploit comme une menace de sécurité de haut niveau, un patch est maintenant sorti

Une patate chaude: Une faille de sécurité nouvellement découverte dans le logiciel SharePoint de Microsoft a déclenché une série généralisée de cyberattaques ciblant les organisations gouvernementales, les établissements d’enseignement, les sociétés énergétiques et les entreprises privées dans le monde entier. Cette menace a suscité des enquêtes coordonnées des autorités aux États-Unis, au Canada et en Australie, avec des experts en cybersécurité avertissant que ces intrusions représentent l’une des violations au niveau du serveur les plus graves vues dans la mémoire récente.

« Quiconque a un serveur SharePoint hébergé a un problème », a déclaré Adam Meyers, vice-président directeur de Crowdsstrike, au Washington Post. « C’est une vulnérabilité importante. »

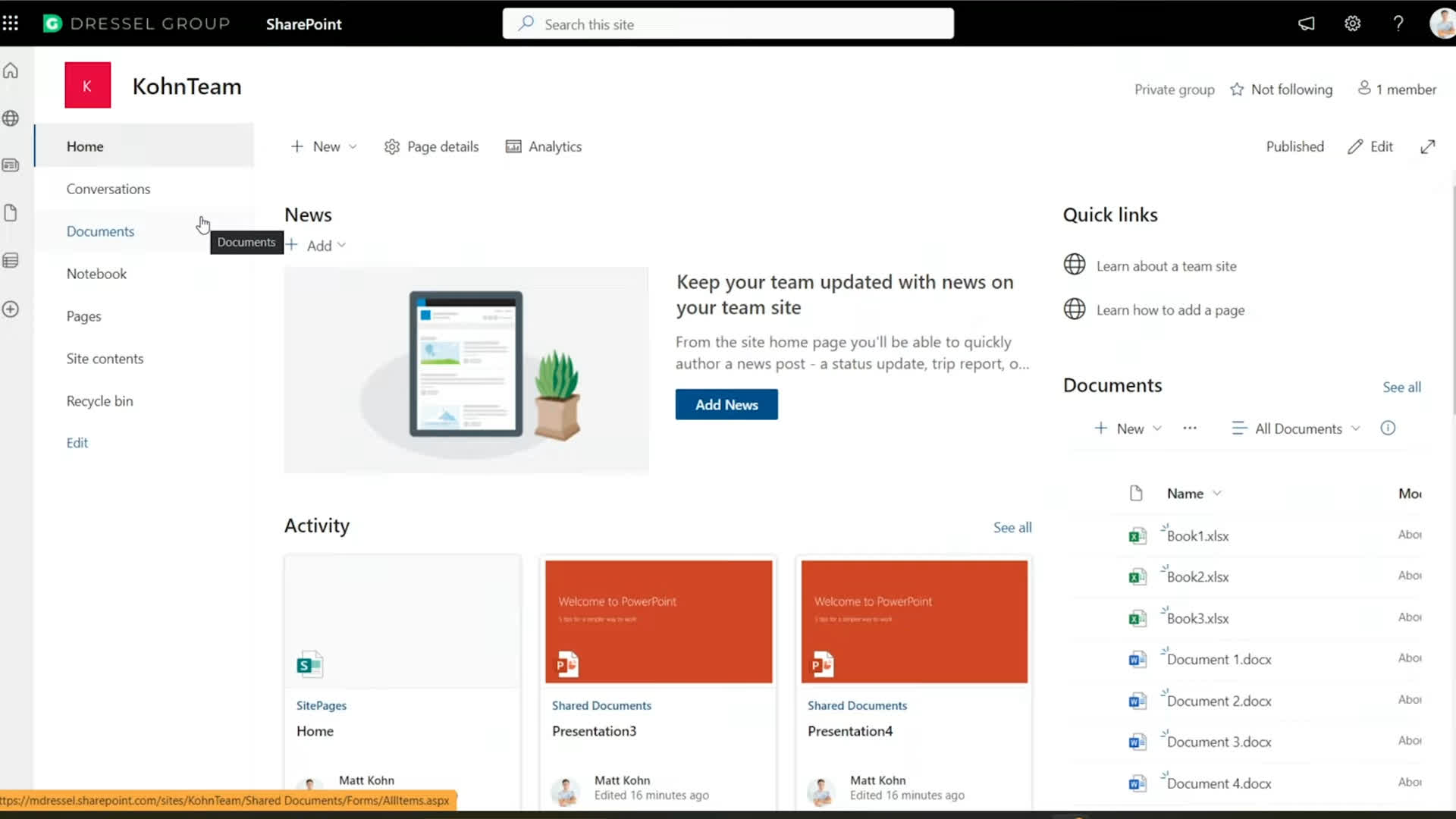

Central to the Crisis se trouve une vulnérabilité à jour zéro affectant les serveurs SharePoint sur site, que les organisations utilisent largement pour gérer et partager des documents internes. L’Agence de sécurité de la cybersécurité et de l’infrastructure (CISA) rapporte que les attaquants ont mis à profit ce défaut, désigné CVE-2025-53770, pour obtenir un accès à distance non autorisé aux systèmes vulnérables. Alors que les services hébergés par le cloud de Microsoft tels que Microsoft 365 restent non affectés, des dizaines de milliers de serveurs SharePoint traditionnels dans le monde étaient en risque immédiat.

Microsoft a répondu en publiant des correctifs pour SharePoint Server 2019 et son édition d’abonnement, bien que les utilisateurs de versions plus anciennes comme SharePoint 2016 continuent d’attendre des correctifs.

Malheureusement, les pirates auraient obtenu des clés cryptographiques critiques pour l’authentification du serveur, ce qui leur permet de maintenir l’accès même après l’application des mises à jour. Par conséquent, les organisations doivent effectuer des revues complètes et faire tourner les références cryptographiques pour atténuer les menaces en cours.

La révélation de ces attaques a envoyé des ondulations dans les secteurs public et privé. Les agences gouvernementales fédérales et locales américaines, les organismes éducatifs et les bureaux gouvernementaux européens font partie de ceux qui se précipitent pour évaluer l’intégrité du système et atténuer les dommages.

Les chercheurs en sécurité de la sécurité oculaire, qui ont d’abord détecté l’exploit, ont documenté plus de 50 entités compromises couvrant plusieurs continents.

Les perturbations ont affecté les référentiels de documents orientés publics dans certains bureaux du gouvernement, obligeant les agences à rechercher des moyens alternatifs pour maintenir la transparence et l’accès. Dans les secteurs tels que l’énergie et l’enseignement supérieur, les implications sont particulièrement graves, car les serveurs SharePoint se connectent souvent avec d’autres services vitaux, notamment Outlook, Teams et OneDrive, augmentant le danger de vol de données généralisés et de récolte de mots de passe.

La CISA a classé l’exploit comme une menace de haute priorité. L’agence conseille d’isoler les serveurs affectés des réseaux publics lorsque les correctifs ne sont pas disponibles et le maintien d’une surveillance vigilante.

Microsoft continue de développer des mises à jour ciblant les produits hérités, et les organisations de cybersécurité comme le Center for Internet Security se sont mobilisées pour informer les institutions vulnérables.

Cet incident a ravivé des débats sur la fiabilité des pratiques de gestion des patchs et les risques de sécurité inhérents posés par les systèmes logiciels obsolètes – un défi auquel sont confrontés de nombreuses organisations qui reposent sur la technologie héritée.